Starten von Anwendungen unter alternativen Berechtigungen

Runas /profiles /user:[Admin-Kennung] [Befehl]

z.B.: runas /profiles /user:in\admi2401 cmd.exe

Startet man eine Anwendung unter alternativen Berechtigungen, dann erben alle Anwendungen, die daraus gestartet werden, die Berechtigungen der alternativen Kennung. D.h. wenn man z.B. die Kommandozeile (CMD.EXE) unter einer alternativen Kennung startet und aus dieser Kommandozeile heraus ein weiteres Programm aufruft, wie z.B. regedt32.exe o.a., dann wird diese Anwendung auch unter den selben Berechtigungen ausgeführt, wie die Ursprungsanwendung aus der sie gestartet wurde. Zu beachten ist hierbei, dass das Starten des EXPLORERS auf diesem Wege leider nicht möglich ist. Dieses Problem hat man auch bei anderen Programmen. Das Besondere am Explorer ist nur, dass dieser bei der interaktiven Anmeldung am Rechner immer automatisch gestartet wird, weil der Explorer die Desktop-Umgebung verwaltet und somit ist immer schon eine EXPLORER-Instanz nach erfolgreicher Anmeldung vorhanden. Aus diesem Grund wird ein gestarteter EXPLORER immer die Berechtigungen des lokal angemeldeten Benutzers haben. Um dieses Verhalten zu umgehen, muss ein Eintrag in der Registry für den Nutzer gemacht werden, der den EXPLORER unter einer alternativen Kennung starten möchte. Um diese Änderung vorzunehmen starten Sie einfach die Anwendung regedt32.exe innerhalb der Kommandozeile mit der alternativen Berechtigung und fügen sie den folgenden Wert hinzu bzw. ändern diesen wie folgt:

HKCU:\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

[REG_DWORD] SeparateProcess := 1

Ab sofort wird nun beim Starten des EXPLORERS innerhalb der Kommandozeile mit alternativen Berechtigungen immer eine komplett neue Instanz des EXPLORERS ausgeführt, die dann auch die Berechtigung von der Kommandozeile mit den alternativen Berechtigungen erbt.

Kenntlich machen der Anwendungen, die mit alternativen Berechtigungen ausgeführt werden

Anwendungen, die unter alternativen Berechtigungen gestartet werden, haben in den meisten Fällen weitreichendere Berechtigungen am lokalen System oder im gesamten Netzwerk. Anwendungen die unter dieser Kennung gestartet werden, verdienen demzufolge eine besondere Beachtung. Es ist daher sinnvoll diese Anwendungen durch ihr Erscheinungsbild von anderen Anwendungen abzuheben, damit sofort ersichtlich ist, unter welcher Kennung die Anwendung ausgeführt wird.

Anwendungen, die unter Windows gestartet werden, speichern fast alle ihr Erscheinungsbild (Schriftart, Schriftgröße, Fensterfarbe, Fenstergröße usw.) in der Registry ab. Damit beim Arbeiten unter privilegierten Rechten diese Anwendungen kenntlich gemacht werden können, müssen einige Einstellungen in der Registry vorgenommen werden.

Kommandozeile

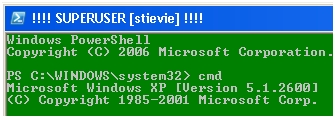

Mit den nachfolgenden Registry-Einstellungen werden alle Kommandozeilenaufrufe mit folgender Erscheinung gestartet. (Grüner Hintergrund, graue Schrift, Titel auf !!!SUPERUSER [LOGIN] !!!.

HKCU\Software\Microsoft\Command Processor

[REG_SZ] AutoRun := "TITLE !!!! SUPERUSER [%username%] !!!!"

HKCU\Console

[REG_DWORD] ScreenColors := 27

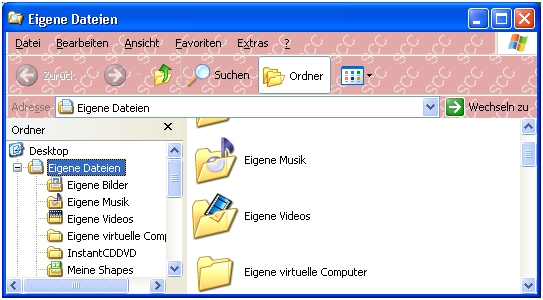

Explorer

Auch der Explorer kann über Einstellungen in der Registry und einem kleinen Bitmap für seine Sonderaufgaben kenntlich gemacht werden.

HKCU\Software\Microsoft\Internet Explorer\Toolbar\

[REG_EXPAND_SZ]BackBitMap = "[PFAD_ZUR_BITMAP_DATEI]\Adm32x32.bmp"

Internet Explorer

Bis zur Version 6.0 des Internet Explorers wurde die Hintergrund-Bitmap-Datei der Symbolleisten, die schon beim Explorer angewendet wurde, beim Internet Explorer mit genutzt. Ab der Version 7.0 des Internet Explorers hat man nur noch die Möglichkeit ein Cascading Style Sheet zu schreiben und dieses Stylesheet für den Internet Explorer anzuwenden. Nebeneffekt dieser Vorgehensweise ist, dass auch viele der Snap-Ins in der Microsoft Management Konsole durch dieses Stylesheet beeinflusst werden, weil dort an verschieden Stellen intern der Internet Explorer genutzt wird. Den Hintergrund der Symbolleiste zu gestalten scheint nicht mehr möglich und man kann nur die vom IE angezeigten Seiten durch ein Stylesheet kenntlich machen. Der Aufbau des Stylesheets ist aber sehr einfach gehalten:

---ie7adm.css---

* { background-color:red;}

In der Registry muss noch das neue Stylesheet dem Internet Explorer bekannt gemacht werden:

HKCU:\Software\Microsoft\Internet Explorer\Styles

[REG_SZ] User Stylesheet := [PFAD_ZUM_STYLESHEET]\ie7adm.css

Befehle auf der Kommandozeile für administrative Aufgaben

Systemsteuerung

(erst die Kommandozeile, wie oben beschrieben, mit administrativen Berechtigungen starten, dann erst entsprechendes Kommando ausführen)

| appwiz.cpl | Software |

| desk.cpl | Anzeige |

| firewall.cpl | Windows-Firewall |

| intl.cpl | Regions-und Sprachoptionen |

| main.cpl | Maus |

| mmsys.cpl | Sounds und Audiogeräte |

| nusrmgr.cpl | Benutzerkonten |

| sysdm.cpl | System |

| timedate.cpl | Datum und Uhrzeit |

| wscui.cpl | Sicherheitscenter |

| wuaucpl.cpl | Automatische Updates |

weitere Kommandos auf winfaq.de

Microsoft Management Konsole

(erst die Kommandozeile, wie oben beschrieben, mit administrativen Berechtigungen starten, dann erst entsprechendes Kommando ausführen)

| compmgmt.msc | Computerverwaltung |

| services.msc | Dienste |

| eventvwr.msc | Ereignisanzeige |

| diskmgmt.msc | Datenträgerverwaltung |

| devmgmt.msc | Geräte-Manager |

| dfrg.msc | Defragmentierung |

| fsmgmt.msc | Freigegebene Ordner |

| lusrmgr.msc | Lokale Benutzer und Gruppen |

| gpedit.msc | Gruppenrichtlinien |

| secpol.msc | Lokale Sicherheitseinstellungen |

| pkmgmt.msc | Public Key Management |

Befehle

| Regedt32.exe | Registrierungseditor |

| Explorer.exe | Dateiexplorer |

| %SystemDrive%\Programme\Internet Explorer\iexplore.exe | Internet Explorer |

| mmc.exe | Microsoft Management Konsole, mit Datei > Snap-In hinzufügen > Hinzufügen kann man sich ein Snap-In aussuchen |

Alternative Netware-Anmeldung

Damit man auch die Berechtigungen der alternativen Kennung in einer Novell-Umgebung nutzen kann, muss man etwas umständlicher vorgehen. Die Anwendung, die bei einer interaktiven Desktopsitzung die Novell-Anmeldung repräsentiert, ist die Anwendung nwtray.exe. Jeder der mit einem Novell-Client arbeitet, kennt die nwtray.exe als das rote N (Novell Services) unten rechts in der Taskleiste. Das Problem ist, das die nwtray.exe unter der Kennung ausgeführt wird, mit der man sich interaktiv am Desktop angemeldet hat und somit nicht unter der alternativen Kennung. Man muss diese Anwendung schließen, um sie danach unter der alternativen Kennung neu zu starten. Leider lässt sich die Anwendung nicht einfach durch eine Schaltfläche beenden. Aus diesem Grund muss die nwtray.exe durch das Beenden des Prozesses geschlossen werden. Am einfachsten geht das auf der Kommandozeile durch:

C:\>Taskkill /f /im nwtray.exe

Jetzt ist es wichtig die nwtray.exe wieder neu zu starten, dabei sollte man selbstverständlich darauf achten, dass sie aus der Konsole mit der alternativen Kennung heraus aufgerufen wird.

C:\> nwtray.exe

Nach der Eingabe des Befehls sind möglicherweise zwei rote Ns unten rechts in der Taskleiste des Desktops zu sehen. Das liegt meist daran, dass nach dem etwas rabiaten Schließen der nwtray.exe, diese keine Zeit gefunden hat, ihren Anzeigebereich zu aktualisieren. Wenn man kurz mit der Maus über beide Ns fährt, wird das N verschwinden, für das keine nwtray.exe mehr geladen ist.

Jetzt kann man mit der rechte Maustaste auf das noch vorhandene N klicken und das Kontextmenü die Novell-Anmeldung auswählen, um sich unter seiner alternativen Kennung bei Novell anzumelden. Nach erfolgreicher Anmeldung an Novell, hat man jetzt in der Kommandozeile, aus der heraus die nwtray.exe gestartet wurde, die Berechtigungen der alternativen Kennung im Novell. Auch wenn man jetzt den Explorer aus dieser Konsole startet, erhält man in dem Explorer die alternativen Novell Berechtigungen und kann somit auf Verzeichnisse und andere Objekte in der Novell-Umgebung mit den alternativen Berechtigungen zugreifen.

- arbeiten als admin.pdfkomplette Beschreibung als Pdf-Dokument

- cstAdmProf.zipSkript + BMP-Datei zum Kenntlich machen... (Ausführen des Skripts nach Anmeldung als Admin)

Weiter mit den »Goldenen Regeln«

| 13 Goldene Regeln der IT-Sicherheit | |

|---|---|

| ← Zurück zu Regel Nr. 4: Sichere Passwörter verwenden | → Weiter mit Regel Nr. 6: Vorsicht bei E-Mail, Messengern und Browsern |